🌪️ 前言

自然界的“风暴”是大气系统能量剧烈交换的结果,本质上是热量与气压差驱动下的大规模空气运动。

而在信息世界中,网络风暴则是“数据能量失衡”的结果:当数据流动的秩序被打破,整个网络就会像风暴一样陷入混乱。

☁️ 自然风暴的形成原理

自然界风暴的形成条件主要包括以下三要素:

🌡️ 热力条件

- 温差越大,气压梯度越陡,空气运动越剧烈。

- 海洋或地表蒸发提供水汽,潜热释放增强上升气流。

⚙️ 动力条件

- 地转偏向力(地球自转)使气流旋转,形成风暴的“旋转结构”。

- 对流层中风速随高度变化(垂直切变)决定风暴的形态和持续时间。

💧 湿度与凝结

- 水汽上升冷却 → 凝结成云 → 放出潜热 → 加强上升 → 形成“正反馈”。

- 当系统自我增强超过平衡时,便会进入风暴状态。

⚡ 网络风暴的产生

网络世界的风暴同样源自能量不平衡,只不过它的能量来自流量、广播、环路与错误配置。

下面,我们从三个典型场景来观察“网络风暴”的形成。

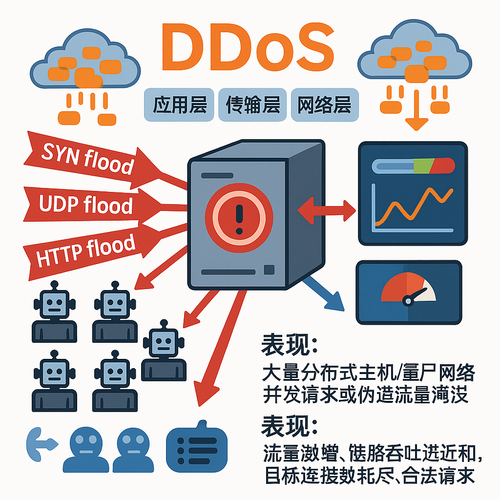

1️⃣ 收发不平衡 —— DDoS 攻击

DDoS(应用层/传输层/网络层)

成因:

大量分布式主机或僵尸网络并发请求或伪造流量淹没目标(SYN flood、UDP flood、HTTP flood、放大攻击等)。

表现:

流量激增、链路吞吐接近饱和,目标连接数耗尽,合法请求超时,服务器CPU利用率飙升。

2️⃣ 流量聚集 —— 广播风暴

广播风暴

成因:

某台设备不断发送广播或未知单播导致交换机泛洪;

或发送伪造 ARP 通告、大量 ARP 请求干扰缓存,也可能触发交换机二层泛洪。

表现:

同一二层域内广播泛滥、CPU 利用率飙升;

主机间通信异常、抓包中可见重复的 MAC→IP 映射变动。

3️⃣ 网络环路 —— 二层风暴

二层环路

成因:

网络中出现环路、网桥配置错误或交换机错误连线导致。

表现:

交换机会学习设备的 MAC 地址,从一个端口发出的数据不会再从源端口发出。

但当环路出现时,同一二层域内数据包会不断循环叠加,直到网络崩溃。

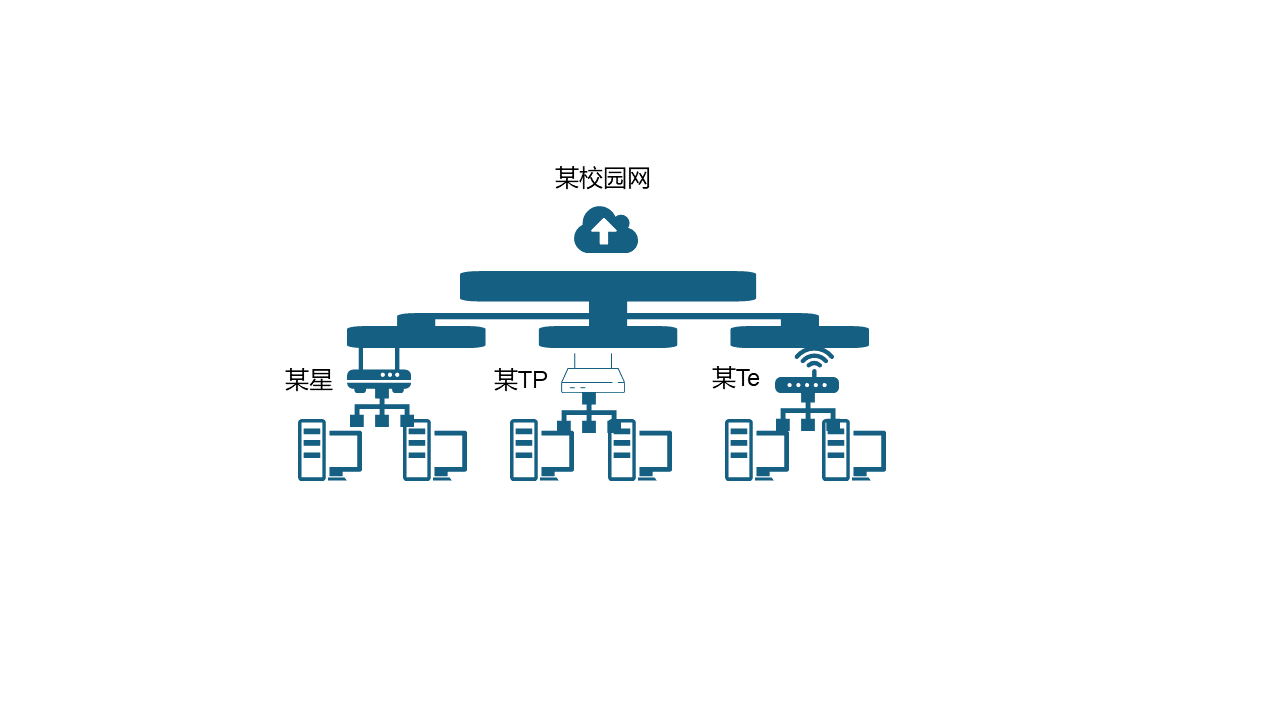

🏫 校园网的真实案例

笔者曾处理过某大学的典型“网络风暴”故障。

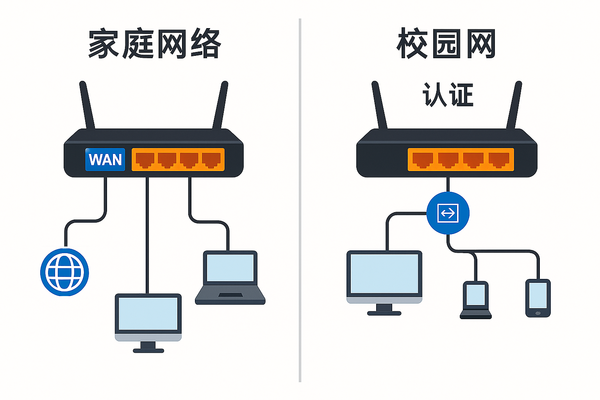

由于宿舍每间仅有一根网线,大部分学生为共享上网,自行购买路由器:

正常情况下,路由器默认网关都是 192.168.1.1,

学生只需 NAT 转换后即可上网,上行链路间并无通讯。

然而校园网为了满足实名制认证与计费要求,

学生路由器必须与接入认证设备处于同一局域网。

此时,由于所有路由器默认使用相同地址 192.168.1.1,

每台路由器都认为“自己才是 192.168.1.1”,

于是开始广播自己的 MAC 地址,造成全网广播泛滥。

最终结果:网络风暴成形,全宿舍区网络瘫痪。

🧭 网络风暴的“生存法则”

网络风暴不是自然演变,而是失衡后的爆发性反馈。要在风暴中生存,需要:

观测(早发现) → 分级(快速隔离) → 策略(多层防护)“三大生存法则”联合起来运作。

一、破坏形成(早发现) 🛰️

🔍 流量监控

- 使用 NetFlow / sFlow / IPFIX 结合收集器(如 nfdump、ntop、ELK、Prometheus + Grafana)建立流量基线并监控异常。

🧠 链路与端口监控

- SNMP 采集交换机 CPU/内存指标、接口错误计数、队列饱和度。

🧩 包级分析

通过

tcpdump、Wireshark快速捕获异常流量(如 SYN 激增、广播泛洪、异常源 IP 分布)。

示例:tcpdump -nq -i eth0 'tcp[tcpflags] & (tcp-syn) != 0'

⚙️ 主机层指标

- 关注连接数、socket 状态(

ss -s、netstat -anp)、CPU 负载与响应延迟。

🔐 安全日志关联

- IDS/IPS(Suricata、Snort)与 SIEM(日志聚合+规则告警)协同分析异常模式。

紧急避难(快速隔离) ⚡

⛔ 分级与隔离

- 确认影响范围(单 VLAN、二层域或全网)。

- 临时关闭受影响端口(

shutdown),阻止风暴扩散。

🧭 流量来源识别

- 通过 NetFlow / sFlow / tcpdump 定位高流量源(IP / MAC / 端口 / VLAN)。

- 在二层问题中使用

display arp或show arp查看异常变化。

🚧 临时缓解措施

- 在边界路由器配置 ACL 或速率限制,丢弃异常流量。

- 遇到大规模 DDoS 时,联系上游 ISP 启用 RTBH / 黑洞路由 / 清洗中心引流。

- 对关键服务器启用防火墙规则,限制非必要端口访问。

🔁 恢复与复盘

- 在确认异常流量消失后逐步恢复服务。

- 记录事件日志并进行配置改进、补丁修复、策略强化。

🤝 通告与协作

- 通知内部运维、安全团队汇报影响与处置。

- 必要时联络上游 ISP、云厂商或清洗中心协调响应。

灾难预防(多层防护) 🛡️

启用 DHCP Snooping + DAI(动态 ARP 检查):

- 定义可信端口(上行)与非可信端口(接入端)。

- 利用 DHCP Snooping 表验证 ARP 合法性。

- 使用带有 CPU 保护机制 与 DDoS 防护功能 的网络设备。

- 对出口设备启用 速率限制、syc抑制、负载均衡分散流量、防火墙过滤异常流量 等安全策略。

✅ 提前演练、合理设计拓扑,是避免风暴的最佳防线。

🌈 结语

“风暴”既是破坏,也是提醒。

在网络世界中,它暴露了系统架构的不平衡与隐患。

只有在设计、监测、演练、修复的循环中,

才能真正做到 “从风暴中心走出”。

🙌 如果这篇文章对你有帮助,欢迎 点赞、在看、分享

想了解更多医疗信息化与网络技术的实践经验,

📌 请 关注微信公众号:琴韵数舍

更多内容关注:PureSoybean的博客 :https://puresoybean.com.cn

💬 你的支持是我持续更新的最大动力!